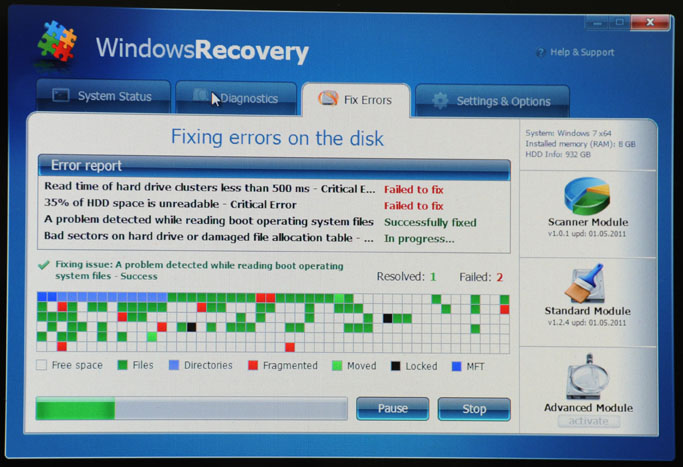

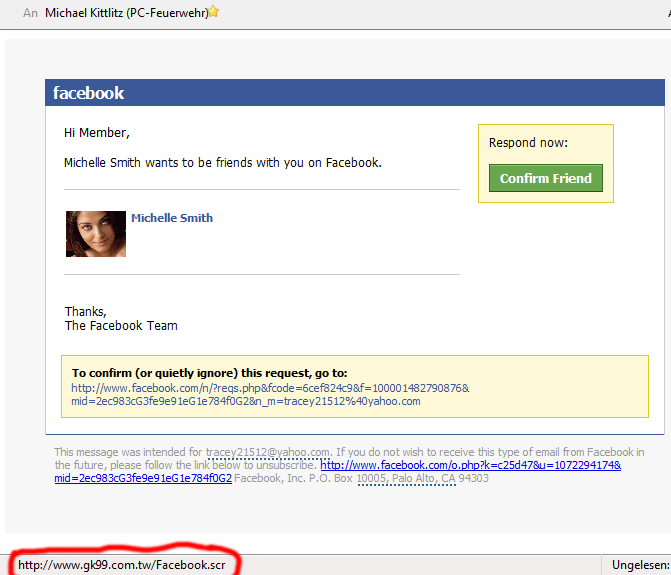

Locky, gestohlene Telekom-Passwörter und täglich neue Verschlüsselungstrojaner. So schützen Sie sich.

28. Juni 2016Locky, gestohlene Telekom-Passwörter und täglich neue Verschlüsselungstrojaner.

Es existiert eine hohe reale Gefahr für Ihre Daten.

Als PCFeuerwehr sind wir am Puls der Zeit; auch bei Kunden die leider bereits Opfer dieser kriminellen Programme geworden sind.

Sowohl in der Werkstatt, wie auch im Außendienst erleben wir derzeit eine akute Häufigkeit von verschlüsselten Daten, bei denen die Täter versuchen mit Lösegelderpressung Ihnen Ihr Geld zu stehlen.

Der Schaden ist für die Betroffenen immens.

Vielen sind die Risiken nicht bewusst oder sie wissen nicht, wie sie sich selbst aktiv davor schützen können.

Darüber möchten wir Sie informieren. Besuchen Sie unseren Vortrag mit anschließender Fragerunde.

Wo:

PCFeuerwehr 1996 GmbH

Bramfelder Strasse 20–22

22305 Hamburg

Wann:

Donnerstag, der 14. Juli 2016 jeweils einmal um 13:00 Uhr und um 18:30 Uhr.

Dauer: ca. 45–60 Minuten.

Kosten: 25 € pro Teilnehmer (inkl. 19% USt).

Wasser und Kaffee sind beinhaltet.

Bitte melden Sie sich rechtzeitig per eMail unter: [email protected] verbindlich an.

Die Teilnehmeranzahl ist auf 15 Personen begrenzt.

Abmeldungen müssen 24 Stunden vorher bei uns eingehen. Bei Nicht-Erscheinen ohne rechtzeitige Abmeldung oder verspäteter Abmeldung wird der Betrag fällig.

Für Unternehmen ab zehn teilnehmenden Mitarbeitern kommen wir auch gerne für den Vortrag zu Ihnen.

Die Kostenpauschale dafür beträgt 250,00 € zzgl. USt.

Foto: Fotolia.